El Single SingOn (SSO o inicio de sesión única) es la capacidad de las aplicaciones modernas para permitir a los usuarios el acceso a varias aplicaciones mediante una solo autenticación, utilizando para ello, un proveedor de autenticación en común.

El Single SingOn (SSO o inicio de sesión única) es la capacidad de las aplicaciones modernas para permitir a los usuarios el acceso a varias aplicaciones mediante una solo autenticación, utilizando para ello, un proveedor de autenticación en común.

Categoría: Seguridad

Autenticación con JSON Web Tokens

Los JSON Web Tokens (JWT) se ha convertido rápidamente en un estándar en la autenticación de aplicaciones, pues permite de una forma simple y elegante identificarte con el servidor mediante un Token. Dicho token es generado por el servidor y es transmitido hacia el cliente, el cual deberá presentar en cada invocación para poder ser autenticado. as

Los JSON Web Tokens (JWT) se ha convertido rápidamente en un estándar en la autenticación de aplicaciones, pues permite de una forma simple y elegante identificarte con el servidor mediante un Token. Dicho token es generado por el servidor y es transmitido hacia el cliente, el cual deberá presentar en cada invocación para poder ser autenticado. as

sql injection, tu página esta en peligro

Probablemente hallas escuchado el termino SQL Injection o Inyección de SQL y es que es uno de los ataques más frecuentes a los sistemas informáticos en la actualidad. Pero que es exactamente SQL Inyección y cómo es que un Hacker puede aprovechar esta vulnerabilidad para atacar los sistemas. Pues estas preguntas las resolveremos en este artículo.

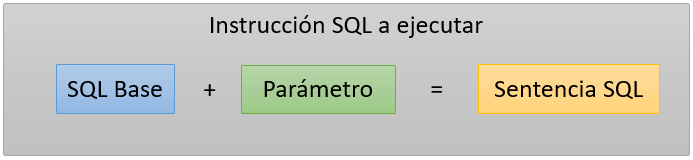

La inyección de código es el método por medio del cual es posible infiltrar código SQL a través de los parámetros que utilizan las aplicaciones para generar las consultas en el BackEnd. La inyección es posible debido a al descuido o la ignorancia a la hora de escribir el código, dejando vulnerable a la aplicación para recibir “parámetros” que en realidad son sentencias de SQL adicionales, que luego son ejecutadas en la base de datos si el conocimiento de los administradores del sistema.

Este tipo de ataques se da en aplicaciones que generan las instrucciones SQL al vuelo o cuando se concatenan los parámetros a una instrucción base sin las debidas precauciones. Pero para entender mejor como es que se da este tipo de ataques es necesario conocer la anatomía de una instrucción SQL, para lo cual veamos la siguiente imagen:

Seguridad – Confidencialidad, Integridad y Autenticidad en mensajes

Cada día las aplicaciones tiene mayor necesidad de intercambiar mensajes con el fin de integrar aplicaciones o de comunicar algo a otras aplicaciones, este tipo de intercambio de mensajes ha crecido a un mas con la llegada de la arquitectura orientada a Servicios(SOA), ya que ha creado un ambiente propicio para que las aplicaciones intercambien mensajes de un punto a otro.

Sea cual sea la el motivo por el cual un mensaje es enviado de un punto a otro es indispensable asegurarnos que los mensajes sean enviados en un canal seguro y que el mensaje enviado sea el mismo que se reciba del otro lado sin ninguna alteración, también existen escenario en los que los mensajes contienen información altamente confidencial como datos de nuestros clientes o cuentas bancarias por lo que somos responsables de asegurarnos que la información continué siendo confidencial.

La pregunta aquí es, que mecanismos podemos implementar para que nuestros mensajes sean enviados en un canal seguro, el cual impida que nuestro mensaje sea alterado o descifrado por terceras personas. as